Les experts de Kaspersky Lab ont découvert une série d’attaques ciblées « invisibles » qui utilisent exclusivement des logiciels légitimes. Il s’agit en l’occurrence de logiciels de test de pénétration et d’outils de gestion largement disponibles, ainsi que du cadre PowerShell pour l’automatisation de tâches dans Windows.

La méthode utilisée ne place aucun fichier de maliciel sur le disque dur, mais les dissimule dans la mémoire. Cette approche combinée permet de déjouer la détection par des technologies de listes blanches, et ne laisse aux enquêteurs criminalistiques quasiment aucun artefact ou échantillon de maliciel sur lequel travailler. Les attaquants restent juste assez longtemps pour recueillir des informations, après quoi leurs traces sont effacées du système lors du redémarrage suivant.

Fin 2016, les experts de Kaspersky Lab avaient été contactés par des banques de la CEI. Celles-ci avaient trouvé dans la mémoire de leurs serveurs le logiciel de test de pénétration Meterpreter, actuellement utilisé fréquemment à des fins malveillantes, alors que celui-ci n’aurait pas dû y être. Kaspersky Lab a découvert que le code Meterpreter avait été combiné avec plusieurs scripts PowerShell légitimes et d’autres utilitaires. Les outils combinés avaient été adaptés à du code malveillant capable de se dissimuler dans la mémoire. De là, ils recueillaient discrètement les mots de passe d’administrateurs système, de sorte que les attaquants obtenaient le contrôle à distance sur les systèmes de leurs victimes. L’objectif final consistait à accéder aux processus financiers.

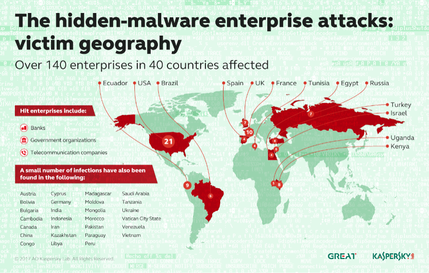

140 réseaux d’entreprises touchés

Kaspersky Lab a découvert entretemps que ces attaques ont eu lieu à grande échelle: plus de 140 réseaux d’entreprises ont été touchés dans une série de secteurs, la plupart des victimes se trouvant aux Etats-Unis, en France, en équateur, au Kenya, au Royaume-Uni et en Russie.

On ignore qui est derrière ces attaques. L’utilisation de code d’exploit open source, d’utilitaires Windows courants et de domaines inconnus rend pratiquement impossible l’identification du groupe responsable – ou même de savoir s’il s’agit d’un seul groupe, ou de plusieurs groupes partageant les mêmes outils. Parmi les groupes connus qui recourent à une approche de ce genre figurent GCMAN et Carbanak.

Les outils de ce genre compliquent également la mise au jour des détails d’une attaque. La procédure normale pour un chercheur en réaction à un incident consiste à suivre les traces et les échantillons laissés dans le réseau par les attaquants. Alors que des données peuvent rester sur un disque dur un an après un événement, les artefacts présents dans la mémoire seront en l’occurrence effacés lors du premier redémarrage de l’ordinateur. Heureusement, les experts étaient présents à temps dans ce cas précis.

« La volonté des attaquants de dissimuler leurs activités et de rendre toujours plus difficiles la détection des incidents et la réaction à ceux-ci illustre la tendance la plus récente en matière de techniques anti-criminalistiques et de maliciels basés sur la mémoire. C’est la raison pour laquelle la recherche criminalistique au niveau de la mémoire est cruciale pour l’analyse des maliciels et de leurs fonctions. Dans le cas de ces incidents spécifiques, les attaquants ont utilisé toutes les techniques anti-criminalistiques imaginables; ils ont ainsi démontré qu’aucun fichier de maliciel n’est nécessaire pour réussir à exfiltrer des données d’un réseau, et comment l’utilisation d’utilitaires légitimes et open source rend quasiment impossible l’identification des responsables », explique Sergey Golovanov, Principal Security Researcher au sein de la Global Research and Analysis Team de Kaspersky Lab.

Les attaquants sont toujours actifs, il importe donc de préciser que la détection d’une attaque de ce genre est uniquement possible dans la RAM, le réseau et le registre. C’est la raison pour laquelle, dans ce type d’attaques, l’utilisation de règles Yara sur la base d’une analyse de fichiers nuisibles n’a aucun sens.

Des détails de la seconde partie de l’opération, qui montre comment les attaquants ont mis en œuvre des tactiques uniques pour dérober de l’argent par le biais de distributeurs automatiques, seront présentés par Sergey Golovanov et Igor Soumenkov lors du Security Analyst Summit qui aura lieu du 2 au 6 avril 2017.

Source : Kaspersky Lab