Kaspersky Lab a organisé la 9e édition du Security Analyst Summit qui réunit une fois par an un parterre international de professionnels de la sécurité, d’autorités judiciaires et répressives, des institutions publiques et des senior executives de différentes entreprises du monde entier. En plus de pouvoir examiner les défis les plus récents en matière de protection informatique, d’éminents chercheurs dans le domaine de la sécurité dévoilent des résultats de recherche inédits.

Au cours de la conférence, Kaspersky Lab a dévoilé ou explicité un certain nombre de cyberfaits, dont voici un aperçu.

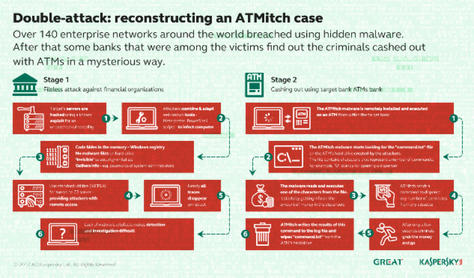

ATMitch – Les experts de Kaspersky Lab découvrent une manière mystérieuse de vider un distributeur automatique de billet

Une banque a découvert un jour que son distributeur automatique de billets avait été vidé : l’argent avait disparu, il n’y avait aucune trace d’effraction physique ni de logiciels malveillants. Les experts de Kaspersky Lab ont examiné le cas et ont découvert les outils utilisés pour commettre l’effraction et la manière dont les cybercriminels s’y sont pris. Ils ont ainsi découvert un logiciel malveillant baptisé ATMitch. Ce dernier avait été installé via un outil de gestion à distance sur un distributeur de la banque. Selon les experts, ATMitch pouvait communiquer avec le distributeur comme s’il en était le logiciel légitime. Ce faisant, les cyberbraqueurs de banque pouvaient donner l’ordre de distribuer les billets d’un simple clic sur un bouton. De quoi réaliser un braquage en seulement quelques secondes ! Une fois que le distributeur est vide, le malware efface toutes les traces de leur méfait.

Moonlight Maze – Retour à la source des APT : une attaque remontant à 20 ans toujours d’actualité

À la fin des années 1990, les États-Unis ont été la proie de cyberattaques d’espionnage de « Moonlight Maze ». Deux décennies plus tard, des chercheurs ont su retrouver et comprendre les outils originaux utilisés pour ces attaques. En outre, ils ont trouvé une relation avec une APT (menace avancée persistante) moderne. Des chercheurs de Kaspersky Lab et du Kings College de Londres étaient à la recherche d’un lien entre une menace moderne et les attaques de Moonlight Maze sur le Pentagone, la NASA et d’autres institutions dans les années 1990. Ils ont trouvé des échantillons, journaux et restes provenant d’une APT très ancienne. Leurs résultats montrent une relation entre une « porte dérobée » qui a été utilisée en 1998 par Moonlight Maze pour subtiliser des informations et une autre porte dérobée utilisée en 2011 par Turla et exploitée probablement encore aujourd’hui.

En 1998, le FBI et le département américain de la défense ont lancé une étude à grande échelle. Mais une grande partie des éléments de preuve sont restés secrets, et Moonlight Maze est resté enveloppé dans son voile de mystères. Il est étonnant de constater que ce code est toujours utilisé pour des attaques. En mars 2017, des chercheurs de Kaspersky Lab ont découvert une nouvelle version de la Penquin Turla, provenant d’un système en Allemagne. À la fin du siècle dernier, personne n’avait prévu la portée et la ténacité d’une campagne de cyberespionnage coordonnée. Mais nous devons maintenant nous demander comment il est possible que les cyberpirates puissent encore utiliser avec succès des codes antiques pour réaliser leur méfait.

Un rançongiciel ciblant spécifiquement les entreprises

Des chercheurs de Kaspersky Lab constatent l’émergence d’une nouvelle tendance alarmante : les cybercriminels sont toujours plus nombreux à délaisser les attaques contre des utilisateurs individuels au profit d’attaques de type rançongiciel dirigées contre les entreprises. Les chercheurs ont trouvé qu’au moins huit groupes se chargeant du développement et de la distribution de ce type de logiciel. Au nombre de ces groupes figurent les créateurs de PetrWrap, qui ont attaqué des institutions financières dans le monde entier, le fameux groupe de Mamaba et six groupes anonymes qui ont également ciblé des entreprises. La motivation sous-jacente à cette tendance est claire : les criminels considèrent que les attaques ciblées de type rançongiciel sont potentiellement plus rentables que des attaques massives contre des utilisateurs individuels.

Source : Kaspersky Lab