L’Anti-Malware Research Team de Kaspersky Lab a détecté l’un des chevaux de Troie bancaires Android les plus dangereux à ce jour. Le maliciel Acecard est en mesure d’attaquer les utilisateurs de près de 50 applications et services financiers en ligne différents et peut déjouer les mesures de sécurité du Google Play Store.

Au cours du troisième trimestre de 2015, Kaspersky Lab a découvert une hausse inhabituelle du nombre des attaques bancaires mobiles en Australie. Sur base de ces soupçons, il a été rapidement mis au jour que la principale raison de cette augmentation était imputable à un seul cheval de Troie bancaire: Acecard.

La famille des chevaux de Troie Acecard recourt à la quasi-totalité des fonctionnalités malware actuellement disponibles – du vol de messages de texte et vocaux de banques jusqu’à des couches supplémentaires sur des fenêtres d’applis officielles avec de faux messages qui simulent la page de connexion officielle pour essayer de dérober des informations personnelles et des données de compte. Les versions les plus récentes de la famille Acecard peuvent attaquer les applications clients de quelque 30 systèmes bancaires et de paiement. Comme ces chevaux de Troie peuvent placer sur commande une couche supplémentaire sur une application, le nombre total des applications financières attaquées peut être sensiblement plus élevé.

Outre les applis bancaires, Acecard peut placer une couche avec des fenêtres de phishing sur les applications suivantes:

-Services de chat: WhatsApp, Viber, Instagram, Skype;

-Réseaux sociaux: Facebook, Twitter, VKontakte, Odnoklassniki;

-Le client Gmail;

-L’appli mobile PayPal;

-Des applications Google Play et Google Music.

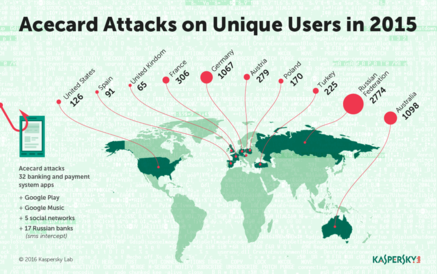

Le maliciel a été découvert pour la première fois en février 2014, mais est resté longtemps sans montrer pratiquement aucun signe d’activités malveillantes. Tout a changé en 2015, lorsque des chercheurs de Kaspersky Lab ont découvert un pic dans le nombre des attaques: au cours de la période de mai à décembre 2015, plus de 6.000 utilisateurs ont été attaqués par ce cheval de Troie. La majorité d’entre eux habitaient en Russie, Australie, Allemagne, Autriche et France. Pendant les deux ans d’observation, les chercheurs de Kaspersky Lab ont été les témoins du développement actif de ce cheval de Troie. Ils ont enregistré plus de 10 nouvelles versions du maliciel, chacune affichant une liste de fonctions malveillantes bien plus longue que la précédente.

Google Play en proie à des attaques

Les appareils mobiles ont généralement été contaminés après le téléchargement d’une application malveillante se faisant passer pour une appli légitime. Les versions d’Acecard se diffusent en général comme Flash Player ou PornoVideo, même si d’autres noms sont également utilisés afin de se faire passer pour un logiciel utile et populaire.

Ce n’est toutefois pas la seule manière dont ce maliciel se propage. Le 28 décembre 2015, des experts de Kaspersky Lab ont découvert une version du cheval de Troie téléchargeant Acecard dans le Google Play Store officiel (Trojan-Downloader.AndroidOS.Acecard.b). Ce cheval de Troie se propage en prétextant être un jeu. Lorsque le maliciel est installé via Google Play, l’utilisateur ne voit qu’un pictogramme Adobe Flash Player sur le bureau et aucun signe véritable de l’application installée.

Qui tire les ficelles?

Après un examen approfondi du code maliciel, les experts de Kaspersky Lab sont enclins à penser qu’Acecard a été conçu par le même groupe de cybercriminels qui est responsable du premier cheval de Troie TOR pour Android et du premier « encryptor/ransomware » mobile.

Ils arrivent à ces conclusions en se basant sur des lignes de code similaires (noms de méthodes et de classes) et l’utilisation des mêmes serveurs C&C (de commande et de contrôle). Cela démontre qu’Acecard a été conçu par un groupe puissant et expérimenté de criminels probablement russophones.

« Ce groupe de cybercriminels utilise pratiquement toutes les méthodes disponibles pour propager le cheval de Troie bancaire Acecard. Il peut être distribué sous le prétexte d’un autre programme, via les app stores officiels ou via d’autres chevaux de Troie. Particularité de ce maliciel: il est capable de placer une couche supplémentaire sur plus de 30 systèmes bancaires et de paiement, mais aussi sur des médias sociaux ainsi que des applis de chat et autres. La combinaison des possibilités et des méthodes de prolifération d’Acecard fait de ce cheval de Troie bancaire mobile l’une des menaces les plus dangereuses actuellement pour les utilisateurs », met en garde Roman Unuchek, Senior Malware Analyst chez Kaspersky Lab USA.

Source : Kaspersky Lab

Le Cheval de Troie Acecard peut attaquer les utilisateurs de près de 50 applications et services financiers en ligne différents

23 février 2016