La quasi-totalité des distributeurs automatiques de billets du monde entier peuvent être vidés complètement de façon relativement simple, avec l’aide ou non de maliciels. Une enquête menée par des experts de Kaspersky Lab révèle que cette vulnérabilité est la conséquence de logiciels obsolètes et peu sûrs, d’erreurs dans la configuration réseau et du manque de protection d’éléments matériels essentiels.

Le « skimmer » – un petit appareil spécial qui est fixé à un distributeur de billets pour voler les données de cartes de banque – figurait depuis des années tout en haut de la liste noire des clients et propriétaires de distributeurs de billets. Le développement de technologies malveillantes ne s’arrêtent pas lui non plus et d’innombrables dangers sont venus s’ajouter, entre-temps. En 2014, les chercheurs de Kaspersky Lab ont découvert Tyupkin, l’un des premiers exemples de maliciels largement répandus dans les distributeurs de billets. Ensuite, la bande Carbanak a été démasquée en 2015: elle détournait entre autres des infrastructures bancaires pour vider des distributeurs. Il est apparu que les deux cas exploitaient judicieusement plusieurs défaillances dans la technologie des distributeurs de billets et l’infrastructure sous-jacente. Et ce n’est que la partie visible de l’iceberg.

Dans une tentative pour répertorier tous les problèmes de sécurité des distributeurs de billets, les « penetration testing specialists » de Kaspersky Lab ont mené des recherches sur la base d’une enquête criminelle liée à de récentes attaques et des évaluations de sécurité de différentes banques internationales. Ils ont mis en avant deux questions de sécurité importantes : la sécurité logicielle et physique.

Problèmes logiciels

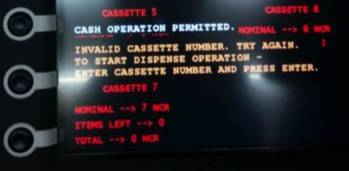

Tous les distributeurs de billets sont en fait des PC tournant sous de très vieilles versions de systèmes d’exploitation comme Windows XP. Cela rend ces systèmes vulnérables à des maliciels PC et des attaques par le biais d’exploits. Les logiciels qui permettent la communication du PC avec l’infrastructure bancaire et les unités matérielles et qui traitent les cartes de crédit et les billets de banque sont généralement basés sur la norme XFS. Cette norme ancienne et peu sûre a autrefois été développée pour standardiser tous les logiciels destinés aux distributeurs de billets, afin qu’elle puisse fonctionner sur toutes les plateformes utilisées. Problème : la norme XFS ne requiert aucune autorisation pour les commandes à traiter, ce qui signifie que chaque application installée sur le PC peut envoyer des commandes à toutes les unités matérielles, y compris le lecteur de cartes et l’unité qui verse les billets de banque. En cas d’infection réussie, le maliciel prend quasiment le contrôle complet du système : le clavier PIN et le lecteur de cartes peuvent être transformés en skimmer « natif » et une seule commande permet au pirate de s’emparer de tout l’argent disponible.

Sécurité physique

Dans de nombreux cas analysés par les chercheurs de Kaspersky Lab, aucun maliciel n’était utilisé pour parvenir dans le réseau de la banque. En effet, un problème fréquent de bon nombre de distributeurs de billets consiste dans l’absence totale de protection physique. Souvent, les distributeurs automatiques sont fabriqués et installés de telle sorte que des tiers peuvent avoir accès facilement au PC ou au câble réseau reliant le distributeur à l’internet. Même un accès physique partiel peut suffire pour associer au distributeur une « black box », à savoir un petit ordinateur spécialement programmé qui permet aux criminels d’accéder à distance au distributeur. Ou le distributeur peut être relié à un « rogue processing center », un logiciel qui traite les données de paiement et est identique au logiciel de la banque. Dès que ce faux logiciel est connecté au distributeur de billets, les pirates peuvent introduire n’importe quelle commande, et le distributeur leur obéira.

La connexion avec ce genre de faux centre de traitement peut être évitée de différentes manières, par exemple avec un VPN matériel ou logiciel, du codage SSL/TLS, un pare-feu ou une authentification MAC, le tout mis en œuvre dans des protocoles XDC. Fréquemment, ces mesures ne sont toutefois pas prises, et quand elles le sont, il n’est pas rare qu’elles soient mal configurées – ce qui n’apparaît généralement qu’à la faveur d’une évaluation de sécurité – et le distributeur reste donc vulnérable. Ensuite, les criminels ne doivent même pas manipuler le matériel, il leur suffit de profiter de failles dans la communication réseau entre le distributeur de billets et l’infrastructure bancaire.

Comment empêcher le siphonnage de distributeurs de billets?

« Les résultats de notre enquête montrent que, malgré le développement de distributeurs de billets dotés de solides fonctions de sécurité, de nombreuses banques travaillent encore avec d’anciens modèles peu sûrs », précise Olga Kochetova, expert en sécurité au département Penetration Testing de Kaspersky Lab. « Du coup, elles ne sont pas préparées aux activités des criminels. Ces activités, qui coûtent énormément d’argent chaque jour aux banques et à leurs clients, sont selon nous le résultat du vieux malentendu selon lequel les cybercriminels seraient uniquement intéressés par les opérations bancaires via l’internet. En réalité, ils voient de plus en plus d’intérêt à exploiter les faiblesses des distributeurs de billets, parce que c’est un chemin nettement plus court vers l’argent liquide. »

Une proportion considérable des distributeurs de billets dans le monde entier est sensible aux pratiques susmentionnées, mais cela ne signifie pas que rien ne peut être fait. Les fabricants de distributeurs de billets peuvent prendre trois mesures pour réduire le risque d’attaques de leurs produits.

-Tout d’abord il est nécessaire de revoir la norme XFS, en mettant l’accent sur la sécurité, et d’introduire une authentification à deux facteurs entre le matériel et les logiciels légitimes. Cela va réduire les risques de retraits d’argent non autorisés à l’aide de chevaux de Troie, ainsi que la prise de contrôle totale sur les distributeurs de billets par des criminels.

·Il faut ensuite implémenter l’« authenticated dispensing », pour mettre hors jeu les faux centres de traitement.

·Enfin, une protection cryptographique et un contrôle d’intégrité doivent être appliqués sur les transmissions de données entre toutes les unités matérielles et les PC dans le distributeur de billets.

Source : Kasperky Lab

Les distributeurs de billets du monde entier vulnérables face à la criminalité

29 avril 2016